Die Stufen des Reverse Engineering

Die Stufen des Reverse Engineering

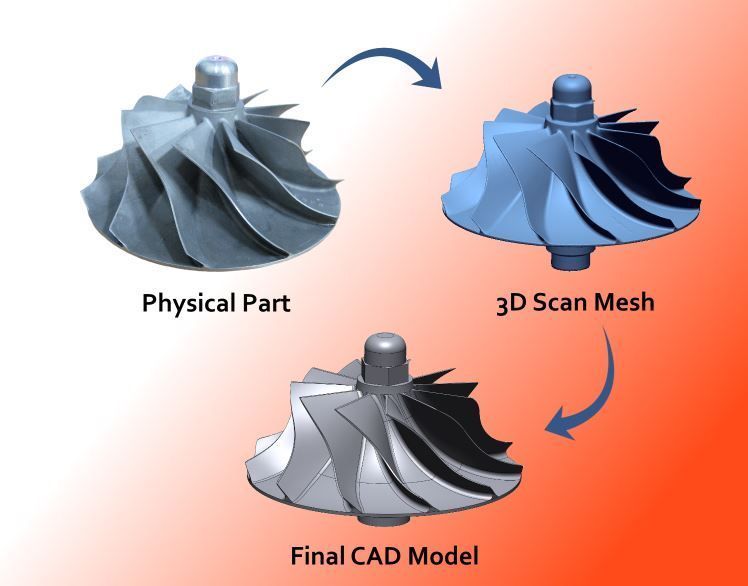

Der Prozess des Remodeling ist in verschiedene Stufen unterteilt. Doch wie genau sehen diese aus und wie laufen sie ab? Das Team des Reverse Engineering Service bietet Ihnen mit diesem Beitrag eine eingehende Analyse der verschiedenen Phasen. Die Stufen des Reverse Engineering: ein Service der Mako GmbH mit Sitz in Deutschland.

Die Stufen des Reverse Engineering: Was genau ist RE?

Zuerst müssen Sie verstehen, was RE ist. Reverse Engineering zerlegt ein Objekt um zu sehen, wie es funktioniert. So kann dieses Objekt anschließend dupliziert oder verbessert werden. Die aus älteren Branchen stammende Praxis wird heute häufig auf Computerhardware und -Software angewendet. Sie können Reverse Engineering durchführen, indem Sie Modelle erstellen, die die vorhandene Software und die vermutete Absicht beschreiben.

Dieser Prozess besteht aus drei Hauptstufen. Im Folgenden gehen die Experten von Mako-Technics näher auf diese ein.

Wiederherstellung der Implementierung

In dieser Phase bereiten Sie ein erstes Modell vor. Ein Modell, das die Grundlage für das Reverse Engineering bildet. Da das ursprüngliche Modell als Referenz dient, sollte es lediglich die Implementierung widerspiegeln. Und keine Schlussfolgerungen enthalten.

Die erste Aufgabe besteht darin, die vorhandene Dokumentation zu untersuchen und sich über eine Anwendung zu informieren. Der daraus resultierende Kontext verdeutlicht die Absicht des Entwicklers. Es erleichtert die Kommunikation mit Anwendungsexperten. Sie sollten diese Aufgabe in wenigen Stunden erledigen. Was Sie lernen, gehört zum eigentlichen Reverse Engineering. Es ist jedoch wichtig, da es Ihnen hilft, im weiteren Verlauf mehr zu bemerken.

Der nächste Schritt besteht darin, die Datenbankstruktur durch Eingabe oder Automatisierung in ein Modellierungs-Tool einzugeben. Nur wenige Tools können die Systemtabellen eines RDBMS lesen. Und ein Modell erstellen. Verwenden Sie dieses Tool, sollten Sie zumindest die Datenbankstruktur überfliegen. So bekommen Sie ein Gefühl für den Entwicklungsstil.

Design-Wiederherstellung

Während der Entwurfs-Wiederherstellung machen Sie die Mechanik der Datenbank rückgängig. Und führen nur einfache Aufgaben aus. Vermutungen und Interpretationen sollten Sie auf die Phase der Analyse-Wiederherstellung verschieben. In der Regel können Sie die Entwurfs-Wiederherstellung ohne Hilfe von Anwendungsexperten autonom durchführen. Im Allgemeinen werden während dieser Phase drei Hauptprobleme gelöst. Im Folgenden führen wir diese auf und geben Ihnen eine detaillierte Beschreibung hierzu.

- Identität: In den meisten Fällen werden eindeutige Indizes für die Kandidatenschlüssel der Entität-Typen definiert. Suchen Sie andernfalls nach eindeutigen Datenkombinationen. Solche Daten können einen Kandidatenschlüssel vorschlagen. Ihn aber nicht beweisen. Sie können Kandidatenschlüssel auch ableiten indem Sie Namen und Stilkonventionen berücksichtigen. Ein vermuteter Fremdschlüssel kann einen entsprechenden Kandidatenschlüssel implizieren.

- Fremdschlüssel: Die Bestimmung von Fremdschlüsseln ist normalerweise der schwierigste Aspekt bei der Wiederherstellung des Designs. Übereinstimmende Namen und Datentypen können Fremdschlüssel vorschlagen. Bei einigen DBMS, beispielsweise RDBMS, können Entwickler Fremdschlüssel und deren Referenten deklarieren. Die meisten älteren Anwendungen verwenden diese Funktion jedoch nicht.

- Abfragen Sind Abfragen verfügbar, können Sie diese verwenden um Ihr Verständnis von Identität und Fremdschlüsseln zu verfeinern.

Das Endprodukt der Entwurfs-Wiederherstellung spiegelt immer noch das DBMS-Paradigma wider. Es kann Optimierungen und Fehler enthalten. In der Praxis wird das Modell selten vollständig sein. Teile der Struktur können verwirren.

Analyse-Wiederherstellung

Die letzte Phase ist die Analyse-Wiederherstellung. Hier interpretieren Sie das Modell, verfeinern es und machen es abstrakter. Während dieser Phase sollten Sie sich in erster Linie an Anwendungsexperten wenden. Bei der Analyse-Wiederherstellung sind vier Hauptaufgaben beteiligt. Auch in diesem Abschnitt geht unser Team näher auf diese ein. Im Folgenden benennen und erklären wir jede einzelne.

- Erläuterung: Entfernen Sie alle verbleibenden Designartefakte. Ein Analyse-Modell muss beispielsweise keine Datei- und Datenbank-Zugriffsschlüssel enthalten. Sie sind lediglich Entwurfsentscheidungen. Und enthalten keine wesentlichen Informationen.

- Redundanz: Entfernen Sie abgeleitete Daten, die das Datenbankdesign optimieren. Oder die aus fehlgeleiteten Gründen aufgenommen wurden. Sie müssen möglicherweise Daten untersuchen, bevor Sie feststellen können, dass eine Datenstruktur ein Duplikat ist.

- Fehler: Beseitigen Sie alle verbleibenden Datenbankfehler. Sie müssen die Datenbank im Grundsatz verstehen. Denn nur so können Sie etwaige Fehler des Entwicklers feststellen.

- Modellintegration: Mehrere Informationsquellen können zu mehreren Modellen führen. Es ist beispielsweise üblich, ein rückentwickeltes Modell aus der Untersuchung seiner Struktur und seiner Daten zu haben. Ein vorwärts entwickeltes Modell kann aus einem Benutzerhandbuch erstellt werden. Das endgültige Analyse-Modell muss alle separaten Modelle zusammenführen.

Reverse Engineering von Mako-Technics

Wir hoffen, wir konnten Ihnen hier einen detaillierten Überblick über die einzelnen Stufen des Reverse Engineering bieten. Wir möchten so unser Wissen mit Ihnen teilen. Die Experten von Mako-Technics sind Spezialisten auf dem Gebiet des Remodeling. Unsere Ingenieure legen höchsten Wert auf die Einhaltung deutscher Qualitätsstandards. Profitieren auch Sie von unserem Know-How.

Sie haben weitere Fragen? Treten Sie mit uns in Kontakt! Nutzen Sie hierfür einfach unser Kontaktformular. Wir nehmen uns gerne die Zeit, Ihre Fragen zu beantworten.

There are no comments